多系统 BBR 加速与网络安全综合方案

一、BBR加速技术概述

BBR(Bottleneck Bandwidth and Round-trip propagation time) 是 Google 开发的一种 TCP 拥塞控制算法,它通过测量网络带宽和往返时间来优化数据传输效率,能够显著提高 Linux 服务器的网络吞吐量并减少连接延迟。

与传统基于丢包反馈的 TCP 拥塞控制算法不同,BBR 不再依赖丢包作为网络拥塞判断依据,而是主动监测网络的瓶颈带宽和 RTT(往返时间),从而更平滑地控制网络流量。这种机制使得 BBR 在高延迟、高带宽的网络环境下表现尤为出色,特别适合跨境服务器或跨运营商网络环境。

二、多系统开启BBR的详细步骤

1. Debian/Ubuntu系统开启BBR

前提条件:

内核版本≥4.9(Ubuntu 18.04 默认为 4.15,20.04 默认为 5.4)

root 权限

操作步骤:

检查当前内核版本:

uname -r如果低于 4.9,需要先升级内核。

启用 BBR:

echo "net.core.default_qdisc=fq" >> /etc/sysctl.conf echo "net.ipv4.tcp_congestion_control=bbr" >> /etc/sysctl.conf应用配置:

sysctl -p验证 BBR 是否启用:

sysctl net.ipv4.tcp_available_congestion_control lsmod | grep bbr预期输出应包含 "bbr"。

2. CentOS/RHEL系统开启BBR

前提条件:

CentOS 7.x 系统

root 权限

操作步骤:

安装 ELRepo 源:

rpm --import https://www.elrepo.org/RPM-GPG-KEY-elrepo.org rpm -Uvh http://www.elrepo.org/elrepo-release-7.0-2.el7.elrepo.noarch.rpm安装新内核:

yum --enablerepo=elrepo-kernel install kernel-ml -y设置默认启动内核:

grub2-set-default 0启用 BBR:

echo "net.core.default_qdisc = fq" >> /etc/sysctl.conf echo "net.ipv4.tcp_congestion_control = bbr" >> /etc/sysctl.conf重启系统:

reboot验证 BBR:

sysctl net.ipv4.tcp_congestion_control lsmod | grep bbr

3. 飞牛OS系统开启BBR

操作步骤:

加载 tcp_bbr 模块:

sudo modprobe tcp_bbr检查模块是否加载成功:

sudo lsmod | grep tcp_启用 BBR 算法:

sudo sysctl -w net.ipv4.tcp_congestion_control=bbr设置永久生效:

sudo nano /etc/sysctl.conf添加:

net.ipv4.tcp_congestion_control=bbr保存后执行:

sudo sysctl -p

三、网络性能优化建议

BBR 变种选择:

长期稳定推荐:BBR + FQ

追求性能推荐:BBR2 + FQ_PIE

内核参数优化:

# 增加TCP最大缓冲区大小 echo 'net.ipv4.tcp_rmem = 4096 87380 67108864' >> /etc/sysctl.conf echo 'net.ipv4.tcp_wmem = 4096 65536 67108864' >> /etc/sysctl.conf # 增加最大连接数 echo 'net.core.somaxconn = 65535' >> /etc/sysctl.conf # 减少TIME_WAIT状态连接 echo 'net.ipv4.tcp_max_tw_buckets = 1440000' >> /etc/sysctl.conf echo 'net.ipv4.tcp_tw_reuse = 1' >> /etc/sysctl.conf sysctl -pCDN 加速: 对于网站服务,建议结合 BBR 与 CDN 服务,可以进一步提升访问速度和安全性。

路径 MTU 发现优化: 优化最大传输单元 (MTU) 设置,避免因小的 MTU 值导致数据包分片影响性能。

四、TCP/UDP攻击防御方案

1. TCP攻击防御措施

常见 TCP 攻击类型:

SYN Flood 攻击:伪造大量 TCP SYN 连接请求,耗尽服务器资源

TCP 异常报文攻击:发送非法 TCP flag 组合的报文

LAND 攻击:源 IP 和目标 IP 相同的特殊攻击

防御方案:

启用 SYN Cookie:

echo "net.ipv4.tcp_syncookies = 1" >> /etc/sysctl.conf sysctl -p限制半连接队列大小:

echo "net.ipv4.tcp_max_syn_backlog = 2048" >> /etc/sysctl.conf sysctl -p缩短 SYN 超时时间:

echo "net.ipv4.tcp_synack_retries = 2" >> /etc/sysctl.conf sysctl -p配置防火墙规则:

限制单个 IP 的连接数

过滤异常 TCP 标志组合

使用专业防护设备:

部署抗 DDoS 设备,如华为 NE9000 路由器的 TCP/IP 攻击防范功能

考虑云安全服务如德迅云安全 DDoS 防护

2. UDP攻击防御措施

常见 UDP 攻击类型:

UDP Flood 攻击:发送大量 UDP 流量消耗带宽

UDP 反射 / 放大攻击:利用协议特性放大攻击流量

防御方案:

限制 UDP 流量速率:

# 使用iptables限制UDP包速率 iptables -A INPUT -p udp -m limit --limit 1000/sec -j ACCEPT iptables -A INPUT -p udp -j DROP启用 UDP 指纹学习:

通过 Anti-DDoS 设备学习 UDP 流量特征,过滤异常流量

关联 TCP 防御:

对于先通过 TCP 认证再使用 UDP 的业务,可通过 TCP 白名单控制 UDP 流量

业务层防护:

部署专业 UDP 高防服务器

使用分布式防御方案如德迅云安全 SCDN

关闭不必要的 UDP 服务:

# 查看开放的UDP端口 netstat -anup # 关闭不必要的UDP服务 systemctl stop [service_name]

五、综合安全建议

系统加固:

定期更新系统和内核

禁用不必要的服务

配置严格的防火墙规则

监控与告警:

部署网络流量监控系统

设置异常流量告警阈值

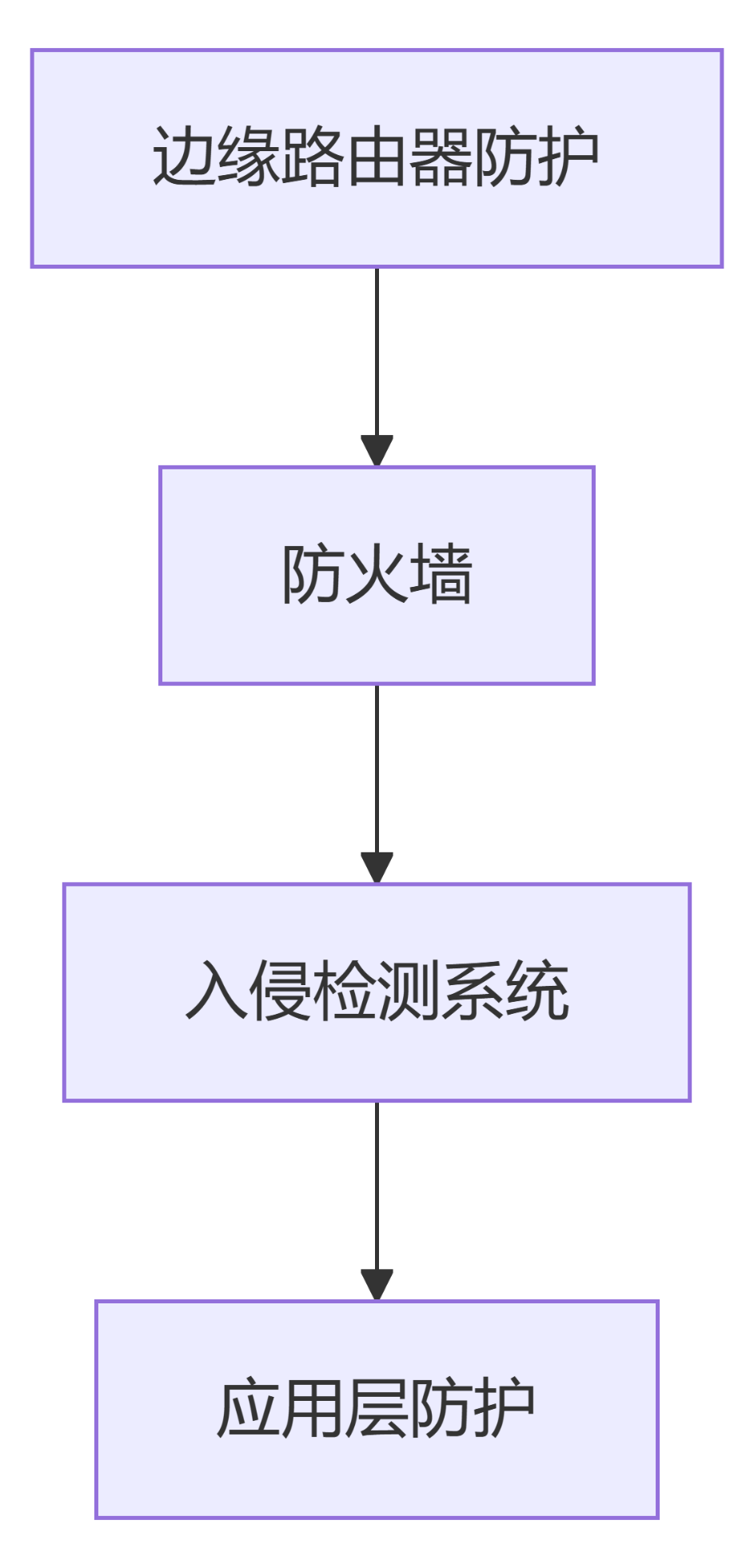

多层防御:

应急响应:

制定 DDoS 攻击应急预案

与 ISP 建立应急联动机制

专业服务:

考虑使用云服务商提供的安全防护服务

对于关键业务,部署专业抗 D 解决方案

六、方案验证与维护

BBR 效果验证:

使用 speedtest 或 iperf 测试网络吞吐量

比较启用 BBR 前后的网络延迟

安全防护验证:

进行模拟攻击测试防护效果

定期评估防护策略的有效性

持续维护:

定期审查系统日志和安全事件

根据业务变化调整防护策略

保持对新型攻击方式的关注和防护更新

通过以上综合方案,您可以在多个系统上成功启用 BBR 加速网络性能,同时建立有效的 TCP/UDP 攻击防御体系,保障网络服务的稳定性和安全性。